Frida ile SSL Pinning Bypass

Birçok güvenlik araştırmacısı mobil uygulamalarda SSL Pinning durumunu aşmakta zorlanabilir. Frida kullanarak JavaScript kodları, frida-server tarafından çalışan uygulamanın process’ine enjekte olur ve bypass işlemi gerçekleşir.

SSL Nedir?

Secure Socket Layer anlamına gelmektedir. Ek bir şifreleme katmanı olmayan ve saldırganlar tarafından ağ üzerinde açıkça okunabilecek paketler gönderen protokollere ek şifreleme katmanı hizmeti sunar. Bu şekilde ağ üzerinde herhangi bir illegal aktivite gerçekleştiren saldırgan olsa bile, giden paketler okunamaz.

SSL Pinning Nedir?

Mobil uygulama güvenliğinde saldırganlar ağ üzerinden uygulama ile internet arasında gidip gelen HTTP paketlerini proxy araçları ile okuyabilmektedir. Bunun için kullandıkları proxy araçlarının Trusted sertifikalarını mobil cihaz üzerine yüklerler. SSL pinning, bu tarz saldırıları ve durumları engellemeye yönelik geliştirilmiştir. Her ne olursa olsun HTTP trafiğini kimse dinlememelidir ve bu yüzden sertifikalar Trusted bile olsa doğrulama hatası ile problem çıkacaktır. Bu yazımız SSL pinning durumlarını bypass etmeye yönelik.

Gerekli Ekipmanlar.

Genymotion – https://www.genymotion.com/

Burp Suite – https://portswigger.net/burp

Frida – https://github.com/frida/frida/releases/

Android Debug Bridge – adb-

Android Debug Bridge bir cihazla etkileşime geçmemizi sağlayan bir komut satırı uygulamasıdır ve bizleri Unix kabuğuna eriştirir. Hata ayıklama ve yükleme gibi bir çok işlemi gerçekleştirir.

SSL Pinning Bypass.

SSL pinning bypass işlemini gerçekleştirmek için ilk olarak fridascript.js adında bir dosya oluşturuyoruz. Dosya içeriğine şu javascript kodlarını ekliyoruz.

Not: “Burada kodların copy/paste edilmesi sırasında karakterler bozulup herhangi bir sentaks hatasına sebebiyet verebilir. Kodları bir kod editöründe gözden geçirmenizi tavsiye ederim”

fridascript.js

/*

Android SSL Re-pinning frida script v0.2 030417-pier

$ adb push burpca-cert-der.crt /data/local/tmp/cert-der.crt

$ frida -U -f it.app.mobile -l frida-android-repinning.js –no-pause

https://techblog.mediaservice.net/2017/07/universal-android-ssl-pinning-bypass-with-frida/

UPDATE 20191605: Fixed undeclared var. Thanks to @oleavr and @ehsanpc9999 !

*/

setTimeout(function(){

Java.perform(function (){

console.log(“”);

console.log(“[.] Cert Pinning Bypass/Re-Pinning”);

var CertificateFactory = Java.use(“java.security.cert.CertificateFactory”);

var FileInputStream = Java.use(“java.io.FileInputStream”);

var BufferedInputStream = Java.use(“java.io.BufferedInputStream”);

var X509Certificate = Java.use(“java.security.cert.X509Certificate”);

var KeyStore = Java.use(“java.security.KeyStore”);

var TrustManagerFactory = Java.use(“javax.net.ssl.TrustManagerFactory”);

var SSLContext = Java.use(“javax.net.ssl.SSLContext”);

// Load CAs from an InputStream

console.log(“[+] Loading our CA…”)

var cf = CertificateFactory.getInstance(“X.509”);

try {

var fileInputStream = FileInputStream.$new(“/data/local/tmp/cert-der.crt”);

}

catch(err) {

console.log(“[o] ” + err);

}

var bufferedInputStream = BufferedInputStream.$new(fileInputStream);

var ca = cf.generateCertificate(bufferedInputStream);

bufferedInputStream.close();

var certInfo = Java.cast(ca, X509Certificate);

console.log(“[o] Our CA Info: ” + certInfo.getSubjectDN());

// Create a KeyStore containing our trusted CAs

console.log(“[+] Creating a KeyStore for our CA…”);

var keyStoreType = KeyStore.getDefaultType();

var keyStore = KeyStore.getInstance(keyStoreType);

keyStore.load(null, null);

keyStore.setCertificateEntry(“ca”, ca);

// Create a TrustManager that trusts the CAs in our KeyStore

console.log(“[+] Creating a TrustManager that trusts the CA in our KeyStore…”);

var tmfAlgorithm = TrustManagerFactory.getDefaultAlgorithm();

var tmf = TrustManagerFactory.getInstance(tmfAlgorithm);

tmf.init(keyStore);

console.log(“[+] Our TrustManager is ready…”);

console.log(“[+] Hijacking SSLContext methods now…”)

console.log(“[-] Waiting for the app to invoke SSLContext.init()…”)

SSLContext.init.overload(“[Ljavax.net.ssl.KeyManager;”, “[Ljavax.net.ssl.TrustManager;”, “java.security.SecureRandom”).implementation = function(a,b,c) {

console.log(“[o] App invoked javax.net.ssl.SSLContext.init…”);

SSLContext.init.overload(“[Ljavax.net.ssl.KeyManager;”, “[Ljavax.net.ssl.TrustManager;”, “java.security.SecureRandom”).call(this, a, tmf.getTrustManagers(), c);

console.log(“[+] SSLContext initialized with our custom TrustManager!”);

}

});

},0);

Burp suite aracına ait sertifikayı mobil cihaza yüklemek için Proxy -> Options sekmesi üzerinden Export edelim.

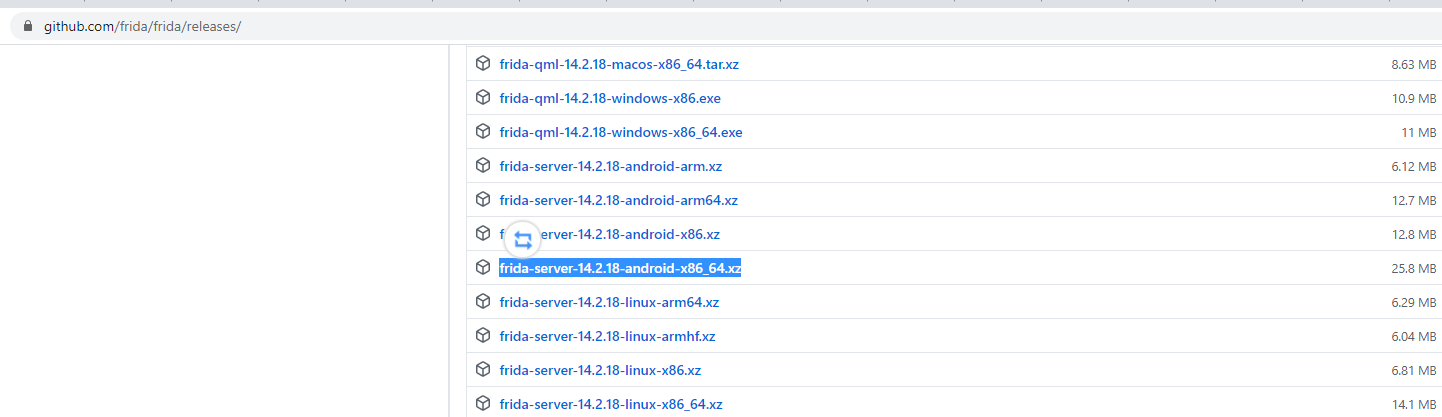

Github üzerinden mobil cihazın yapısına uygun olacak frida-server’ı indirelim.

Tüm bunların ardından Genymotion üzerindeki mobil cihazımızı aktif edip, cihazlar arası bağlantıyı “adb” ile kurmalıyız.

Genymotion üzerinde cihaz aktif olduğunda başlık kısmında cihaza ait ip adresi mevcuttur. Genymotion uygulamasının kurulu olduğu dizindeki “tools” klasörü altında “adb.exe” dosyası mevcuttur. Bu dosya yardımı ile uzak makinenin 5555 portuna bağlanmalıyız.

Ardından “adb shell :5555” komutuyla mobil cihazın kabuğuna erişiyoruz.

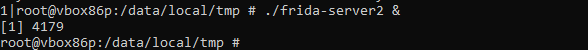

İndirdiğimiz frida-server uygulamasını “adb push /data/local/tmp/” dizini altına ilgili komutla yüklüyoruz.

Daha sonra frida-server uygulamasına 777 okuma,yazma,çalıştırma izini veriyoruz.

“adb shell chmod 777 /data/local/tmp/frida-server”

Burp Suite proxy aracımızdan export ettiğimiz sertifikamızı ve fridascript.js dosyasını “/data/local/tmp/” dizinine taşımamız gerekiyor ve mobil cihaz ile bulunduğumuz ağda ki ip adresimizi proxy listeners listesine ekliyoruz.

Mobil cihaz ağ ayarları üzerinde çıkış proxy adresini burp suite proxy listener üzerinde ayarladığımız ip ve port bilgisi olarak ayarlıyoruz.

Ardından mobil cihaz üzerinde ki frida-server’ımızı çalıştırıyoruz. Ana bilgisayarımız üzerine kurulu olan frida-tools araçlarından olan frida-ps uygulamasını kullanıp hedef cihazımızda var olan uygulamaları listeliyoruz.

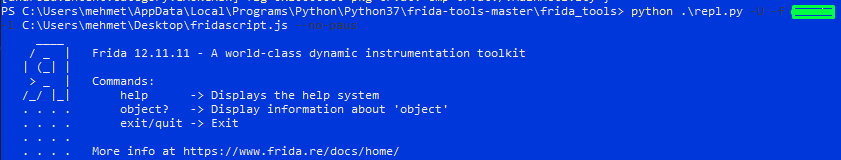

Son olarak process listesinde ki hedef uygulamanızı seçerek aşağıdaki komutu çalıştırmamız gerekiyor.

frida -U -f com.ornek_uygulama.android -l “c:usersmehmetdesktopfridascript.js –no-paus

Bu şekilde önlemi aşmış olduk ve giden http paketlerini yakalayabilir hale geldik.